在 Azure 平台中,將 Bring Your Own 網路部署到 Frame

隨著企業繼續將其 IT 足跡擴展到公有雲,將現有的私有網路基礎架構擴展到公有雲變得更加重要。為滿足這所需的靈活性,Nutanix 在其 Frame ™ 桌面即服務 (DaaS) 解決方案中添加了 Bring Your Own (BYO) 網路功能。在之前的一篇文章中,我介紹了如何在 AWS® 平台中使用此功能。在本文中,我將向您介紹如何在 Azure® 雲基礎架構中設置環境。Frame 管理的工作負載與實際私有網路之間的整合取決於私有網路的具體實施。

有關在 BYO 網路場景中使用 Frame 的網路要求的詳細資訊,您可以在具有私有網路的公有雲中取得。

BYO 網路的要求

Frame DaaS 需要以下資訊,才能將 BYO 網路部署到 Azure 實施:

- 附加 Azure 訂閱的 Frame 客戶或組織(可在此處找到有關將 Azure 訂閱附加到 Frame 客戶或組織的說明)。

- 欲部署的 Azure VNet 虛擬網路 ID。

- 即將部署工作負載的 VNet 子網的子網 ID(這些子網將需要出站網路訪問)。

下圖 1 說明了我為本篇文章創建的網路架構。

創建資源組和虛擬網路

Azure 資源組是一種對 Azure 中協同工作的資源進行分組的便捷方式。以我的例子來說,我在美國中南部創建了一個 Azure 資源組,如圖 2 所示。

然後您可以在該資源組中創建一個虛擬網路。在此過程中,您還可以創建 Frame 工作負載所需的子網。在上面的圖 2 中,我有一個 /26 的子網,因此我創建了一個帶有 /24 的 VNet,並將該 /26 子網放入 VNet。

進行測試時,擁有防禦主機通常很方便,讓您可以訪問私有網路。點選「安全」選項卡以啟用防禦主機並填寫表格。

網路安全組

下一步是創建網路安全組,並將其附加到工作負載將使用的子網。網路安全組應允許來自所有私有 IP 位址的端口 443(時域流量的 TLS)和 8112(Frame 管理流量)。您可以在此處找到有關 Frame 網路的詳細資訊。

1 Frame 正在過渡到 Frame Guest Agent 8.0。Frame 帳戶完成轉換後,將不再需要端口 8112 上的入站流量。

創建後,網路安全組可以添加到工作負載子網配置中。

添加 RDP 實例

由於我沒有私有網絡來連接我的虛擬網路,我將在我創建的防禦主機後面部署一個 RDP「跳箱」,讓我能夠在 Frame 工作負載配置到新創建的虛擬網路後,確認它們的操作。

使用「磁盤」選項卡上的預設值。在「網路」選項卡上,不要使用公共 IP,並將安全性保留在預設值。我們稍後會修復它。

創建 VM 後,前往「網路」選項卡並更改 RDP 規則,使其僅允許來自私有網路的流量。

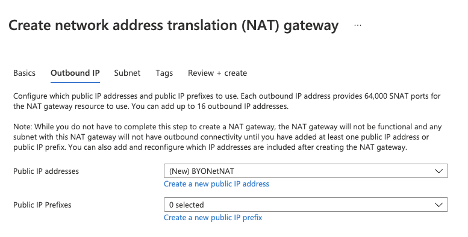

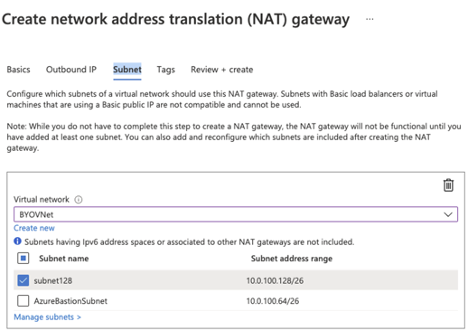

NAT 閘道器

您將需要一個 NAT 閘道器來確保 Frame 工作負載具有出站網路訪問的權限。因此我們將創建一個 NAT 閘道器並將其與私有子網連接。

創建新 Frame 帳戶

完成 Azure 私有網路設置後,我現在擁有設置 Frame BYO 網路帳戶所需的所有資訊。我已經將我的 Azure 訂閱註冊到我的 Frame Organization(如上所述)。

在「創建帳戶對話框」中,我選擇正確的雲供應商(例如 Azure)和區域(例如美國中南部),然後選擇「BYO Networking」,如下所示。

我選擇了我創建的 VirtualNetwork 和子網,現在我可以選擇我的沙箱映像和實例類型,然後點擊兩次 Next 創建我的 Frame 帳戶。

恭喜,你已經完成了!

這就對了!幾分鐘後,我的 Frame 帳戶已創建並可以使用。只有私有網路上的機器才能連接到 Frame 時域,因此需要 RDP 進入防禦主機、啟動瀏覽器,並登錄 Nutanix 控制台。

圖 15. 利用防禦主機連接到 RDP 主機

進入防禦主機後,您可以在沙箱中啟動時域,並像往常一樣使用 Frame 帳戶。

在上面的螢幕截圖中,您可以看到 RDP 主機透過防禦主機擁有私人 IP 10.0.100.132。RDP 主機上的 Firefox 瀏覽器擁有 Frame 時域在同一私有網路 10.0.100.134 上,但其公共 IP 與出站 NAT GW 13.66.22.106 匹配。

結論

在本文中,我們展示了如何在 Azure 平台中設置 Bring Your Own 網路的 Frame 帳戶。Frame 帳戶的工作負載只會在您的私有網路上擁有 IP 位址,因此它們會繼承將在您的私有網路上設置的所有現有網路安全控制。對於外部用戶,透過 RDP 連接可能不是最有效的連接方式,對於這些用戶,您可以讓他們透過現有的 VPN 解決方案或通過 Frame Streaming Gateway Appliance (SGA) 進行連接。